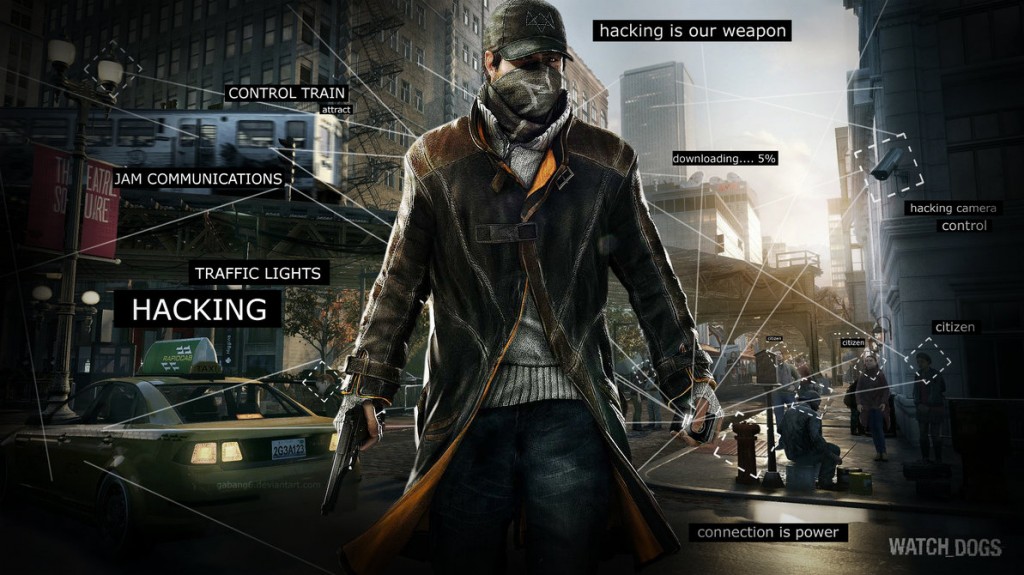

El videojuego Watch Dogs , donde el héroe es un hacker y palabras como «invasión de la privacidad» y «vigilancia» son claves, hizo su debut hoy en un mundo que busca adaptarse a los miedos reales que provoca la era Internet.

El juego, como el Grand Theft Auto o el Far Cry, permite recorrer una mundo con total libertad. Se desarrolla en un imaginario Chicago y narra la vida de Aiden Pearce, un hacker que usa su teléfono para acceder al Sistema Operativo Central de la ciudad y que controla desde el sistema eléctrico hasta las redes bancarias y telefónicas. Deberá cumplir unas 40 misiones para, entre otras cosas, vengar la muerte de su sobrina.

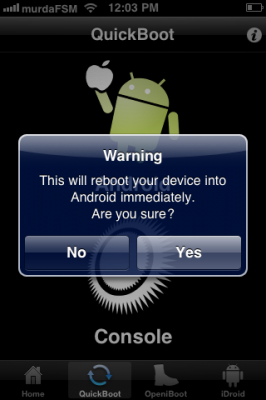

Normalmente los jugadores derrotan a sus adversarios con fusiles, espadas, lásers o poderes especiales, pero en Watch Dogs el usuario controla a un antihéroe que puede acceder a todo a medida que avanza niveles: desde conversaciones telefónicas hasta registros médicos, computadoras y luces de semáforos.

El lanzamiento del nuevo título de Ubisoft, donde el protagonista controla el mundo hackeando los sistemas que le rodean, ha generado gran expectativa por sus paralelismos con el espionaje estadounidense revelado por el exagente de Seguridad Nacional Edward Snowden .

«Sabíamos que teníamos un tema pertinente», dijo el desarrollador de Ubisoft Canadá Dominic Guay a la AFP, cuando la firma dio un avance a la prensa del juego en la conferencia E3 del año pasado.

«Puse el canal CNN y la primera frase que escuché fue ‘invasión de la privacidad’. Cambié de canal y en Fox estaban hablando de ‘vigilancia’, entonces le dije a mi director creativo que esas palabras clave tenían que ser nuestros objetivos».

En Watch Dogs, Pearce (el personaje) comienza su odisea buscando venganza por un asunto amoroso, pero a medida que descubre más datos de los habitantes de la ciudad se va transformando en un «vigilante comunitario» o «watch dog».

«La mayoría de los hacks que tienen lugar en el juego están basados en cosas reales que pasaron en la vida real», dijo Guay.

Ubisoft desarrolló versiones de Watch Dog para jugar con la nueva generación de PlayStation 4 de Sony y la Xbox One de Microsoft, así como las versiones previas de estas consolas.

El juego saldrá a un precio de 60 dólares en Estados Unidos y también puede jugarse en computadoras que corren Windows, así como smartphones y tabletas..