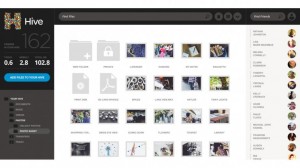

Hive permite subir diversos tipos de archivos sin cobrar, convirtiéndose en rival para servicios como Dropbox y Box. Tiene además funciones de red social, se puede escuchar música y ofrece acceso a cuentas premium a quienes tengan más de 100 amigos.

Tras un breve período de pruebas limitadas, Hive abrió finalmente su servicio a los usuarios para que suban diversos tipos de archivos, sin límites de almacenamiento ni costos.

Tras un breve período de pruebas limitadas, Hive abrió finalmente su servicio a los usuarios para que suban diversos tipos de archivos, sin límites de almacenamiento ni costos.

Hive solo cobra por pocas funciones premium, como la visualización de videos en HD y la desaparición de anuncios publicitarios. Después, dicen sus creadores, el usuario podrá subir videos de incluso 4 TB.

A diferencia de Dropbox, Box, Google Drive y SkyDrive, entre otros, Hive suma funciones sociales: se pueden agregar amigos y ver, si así lo deciden, sus fotos, videos u otros archivos. Incluso, como cuenta con un reproductor multimedia, los usuarios son capaces de escuchar la música que otros almacenan.

Hive aún está en etapa de pruebas, por lo que su servicio puede mostrarse inestable. A cambio, sus creadores proponen acceso a funciones premium sin costo.

Hive aún está en etapa de pruebas, por lo que su servicio puede mostrarse inestable. A cambio, sus creadores proponen acceso a funciones premium sin costo.

Cuando la beta finalice, el costo del servicio premium será de u$s9 mensuales si el usuario tiene menos de 10 amigos; de u$s6 en caso de tener más de 10; ascenderá a u$s3 para aquellos con más de 50; y será gratuito para quienes superen los 100 contactos.

Hive es ofrecido por la firma QVIVO, basada en Hong Kong y dedicada a ofrecer almacenamiento en la nube. En una entrevista con TorrentFreak, los creadores explicaron que un servicio se diferencia del otro por su parte social.