Hacker acusado gracias a fotos de los pechos de su novia.

Si creías que Slender Man no podría ser más tétrico, esto te hará reconsiderar.

El videojuego Watch Dogs , donde el héroe es un hacker y palabras como «invasión de la privacidad» y «vigilancia» son claves, hizo su debut hoy en un mundo que busca adaptarse a los miedos reales que provoca la era Internet.

El juego, como el Grand Theft Auto o el Far Cry, permite recorrer una mundo con total libertad. Se desarrolla en un imaginario Chicago y narra la vida de Aiden Pearce, un hacker que usa su teléfono para acceder al Sistema Operativo Central de la ciudad y que controla desde el sistema eléctrico hasta las redes bancarias y telefónicas. Deberá cumplir unas 40 misiones para, entre otras cosas, vengar la muerte de su sobrina.

Normalmente los jugadores derrotan a sus adversarios con fusiles, espadas, lásers o poderes especiales, pero en Watch Dogs el usuario controla a un antihéroe que puede acceder a todo a medida que avanza niveles: desde conversaciones telefónicas hasta registros médicos, computadoras y luces de semáforos.

El lanzamiento del nuevo título de Ubisoft, donde el protagonista controla el mundo hackeando los sistemas que le rodean, ha generado gran expectativa por sus paralelismos con el espionaje estadounidense revelado por el exagente de Seguridad Nacional Edward Snowden .

«Sabíamos que teníamos un tema pertinente», dijo el desarrollador de Ubisoft Canadá Dominic Guay a la AFP, cuando la firma dio un avance a la prensa del juego en la conferencia E3 del año pasado.

«Puse el canal CNN y la primera frase que escuché fue ‘invasión de la privacidad’. Cambié de canal y en Fox estaban hablando de ‘vigilancia’, entonces le dije a mi director creativo que esas palabras clave tenían que ser nuestros objetivos».

En Watch Dogs, Pearce (el personaje) comienza su odisea buscando venganza por un asunto amoroso, pero a medida que descubre más datos de los habitantes de la ciudad se va transformando en un «vigilante comunitario» o «watch dog».

«La mayoría de los hacks que tienen lugar en el juego están basados en cosas reales que pasaron en la vida real», dijo Guay.

Ubisoft desarrolló versiones de Watch Dog para jugar con la nueva generación de PlayStation 4 de Sony y la Xbox One de Microsoft, así como las versiones previas de estas consolas.

El juego saldrá a un precio de 60 dólares en Estados Unidos y también puede jugarse en computadoras que corren Windows, así como smartphones y tabletas..

Esta muy joven polaca comenzó a interesarse por la programación con un X86 y Ms-Dos creando su primer virus a los 14 años. Joanna Rutkowska centra su investigación en las tecnologías que usa el malware para ocultar sus acciones, incluyendo rootkits, backdoors y el desarrollo de nuevas técnicas contraofensivas para proteger el kernel de los sistemas operativos.

Esta muy joven polaca comenzó a interesarse por la programación con un X86 y Ms-Dos creando su primer virus a los 14 años. Joanna Rutkowska centra su investigación en las tecnologías que usa el malware para ocultar sus acciones, incluyendo rootkits, backdoors y el desarrollo de nuevas técnicas contraofensivas para proteger el kernel de los sistemas operativos.

Así como Forbes nos da una lista de los más millonarios de los millonarios, en el mundo del cómputo hay listas de las supercomputadoras más rápidas del planeta. Hoy por hoy la Tianhe-2, de la República Popular China, es la máquina más veloz sobre el planeta, que se encuentra en el Centro Nacional de Supercomputación de Guangzho y para sorpresa de quizás alguno, utiliza una versión especial de Ubuntu.

Todos sabemos que los sistemas operativos con sabor a Unix son los preferidos en estas máquinas pero evidentemente muchos son escritos por el fabricante. Sin embargo, en este caso Canonical (los creadores de la versión Linux Ubuntu), en colaboración con la Universidad Nacional de Defensa de China, buscan construir la nube más rápida del planeta, con Ubuntu Server, OpenStack y Juju.

La máquina Tianhe-2 tiene un rendimiento de 33.86 petaflops (33,86 x 10^13 operaciones de punto flotante por seg.), y en teoría podría llegar a un pico de 54.9 petaFLOPS. Esta cifra la hace la máquina más rápida del mundo. Tiene 16 mil nodos, cada uno con dos procesadores Intel Xeon IvyBridge E5-2692 (12 núcleos, a 2.2 GHz) y tres procesadores Intel Xeon Phi 31S1P (57 núcleos, a 1.1 GHz), lo cual da un total de 3,120,000 núcleos de computación.

Su capacidad de almacenamiento no parece quedarse atrás. Puede almacenar 12,4 PB, con una memoria para el sistema 1,375 TiB (1.34 PiB) y usa el sistema operativo Kylin Linux, el cual es estrictamente el Ubuntu chino. Está en un cuarto que ocupa 720 m² y se calcula que ha costado entre 200 y 300 millones de dólares.

La popular página web SeriesYonkis, conocida por ofrecer series tanto en streaming como por descarga directa, acaba de aparecer de nuevo en la red bajo el dominio www.seriesyonkis.sx. Y decimos “de nuevo” porque hace unos pocos días la página web de SeriesYonkis amaneció con todos los enlaces de descarga y de visionado de la serie eliminados sin que hubiera ningún aviso previo por parte de los responsables de la página. Al parecer, la presión legal de las autoridades españolas ha hecho que los responsables de esta página hayan tenido que tomar medidas drásticas para seguir ofreciendo su contenido en la red

Y la idea de trasladar todo el contenido a un dominio ubicado en el Caribe (la extensión.sx corresponde a este territorio) cada vez está siendo más recurrida por las páginas que ofrecen acceso a contenidos con derechos de autor. Al trasladar el dominio a un territorio en el que no se aplican las leyes españolas, cualquier persona puede seguir ofreciendo su contenido por todo el mundo con total tranquilidad.

Por el momento, los responsables que están detrás de SeriesYonkis han asegurado que no tienen nada que ver con la aparición de esta página. Según sus palabras, esta nueva página ha sido creada por un usuario que está tratando de aprovechar la fama de esta web de series online para sacar adelante un “clon” de la página original.

El día de ayer Zack Snyder anunció que hoy nos presentaría al nuevo Batimóvil. La foto que publicó no sólo muestra el vehículo del murciélago, sino un caracterización de Ben Affleck en lo que podría ser el próximo disfraz de Batman.

La imagen que ya corre a la velocidad de la luz en la red, muestra una parte del Batimóvil y frente a él a Batman y su nuevo traje. Al parecer sigue la tendencia de relacionar a este Hombre Murciélago con el de The Dark Knight Returns de Frank Miller. Las “orejitas” son cortas y el escudo es ancho como en el cómic de Miller; el resto del traje son amplias masas musculares.

El Batimóvil, por su parte, regresa notablemente los modelos de los noventa, al menos en lo que puede verse. La cabina recuerda al diseño de las películas de Tim Burton, y el alerón que se insinúa en la imagen que Snyder posteó ayer se parece al que tenía el vehículo de Joel Schumacher.

Zack Snyder, director de la película conocida como Batman vs Superman, publicó ayer un misterioso tuit en el que insinuaba que podría mostrar pronto el diseño del nuevo Batimóvil:

El Batimóvil se suma a los múltiples anuncios en torno a esta película. Por ejemplo, ya sabemos que Jessie Eisenberg será Lex Luthor, Gal Gadot la Mujer Maravilla, Henry Cavill Superman, y, por supuesto, Ben Affleck será Batman. ¿Qué te parece el nuevo anuncio?

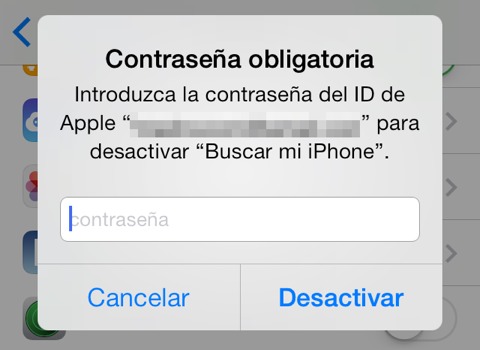

Instalar Android en tu iPhone ya es de lo mas sencillo. Gracias a iPhoDroid. Ahora ya incluso puedes prescindir de una pc, pues se instala directo a tu iPhone desde Cydia, y todo esto gracias al Bootlace 2.1. Ahora una breve guía paso a paso para correr Android OS en tu iPhone

Dispositivos soportados / Versión del iOS requerida

iPhone 2G:

Fireware

iPhone 3G:

Fireware

Jailbreaks

NOTA: Si tu dispositivo/Versión/jailbreak no está listado, quiere decir que no está soportado.

Como instalarlo?

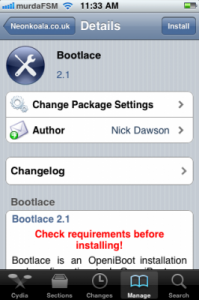

1. Desde Cydia agrega el repositorio: http://repo.neonkoala.co.uk, e instala el Bootlace

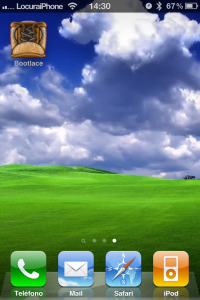

2. Un Nuevo icono sera agregado en el SpringBoard de tu iPhone llamado ‘Bootlace’

3. Ejecuta Bootlace e instala ‘OpeniBoot’

4. Ahora, selecciona ‘iDroid’ e instalalo.

5. Una vez que has instalado iDroid, ya está listo tu iPhone para ejecutar Android. Ahora tu equipo tiene dual boot. Para “bootear” con Android OS, puedes reiniciar tu iPhone o hacerlo desde Bootlance, elige ‘QuickBoot’ y luego en el icono de Android.

NOTA: Si se llegara a actualizar el proyecto iDroid, todo lo que tienes que hacer es cargar Bootlace, seleccionar iDroid y actualizar.

Les dejamos el vídeo del resultado.

Como cada día, un nuevo virus está amenazando la seguridad de nuestros smartphones.

Esta vez se trata del «iBanking», un poderoso malware detectado por la compañía de seguridad informática ESET, que afirmó que cuenta con la particularidad de propagarse a través de la red social Facebook, atacando a teléfonos con sistema Android.

El virus se instala junto a la aplicación, por eso su característica de malware, por lo que podría acceder inclusive a nuestras conversaciones telefónicas e, incluso, grabarlas.

Además de esto, el virus puede acceder a nuestros mensajes de texto y redireccionar llamadas, lo que se agrava al momento de querer desinstalarla pidiendo permisos de administrador, lo que los usuarios normales no poseen.

El virus se conoce como «iBanking», pero como virus se denomina Spy.Agent.AF, el que podría darte más de un dolor de cabeza al también poder acceder a tus datos bancarios. La propia compañía de seguridad informó que no se deben bajar aplicaciones de sitios no seguros, la única medida de protección ante virus.