En 2006, la policía irrumpía en el proveedor de alojamiento del popular tracker de BitTorrent The Pirate Bay y confiscaba todos los servidores. Pese a todo la página siguió funcionando y, con vistas a evitar una situación similar en el futuro, en 2012 los responsables de la misma aseguraron que TPB ya no tendría servidores que requisar: su lugar estaría, desde entonces, en la nube.

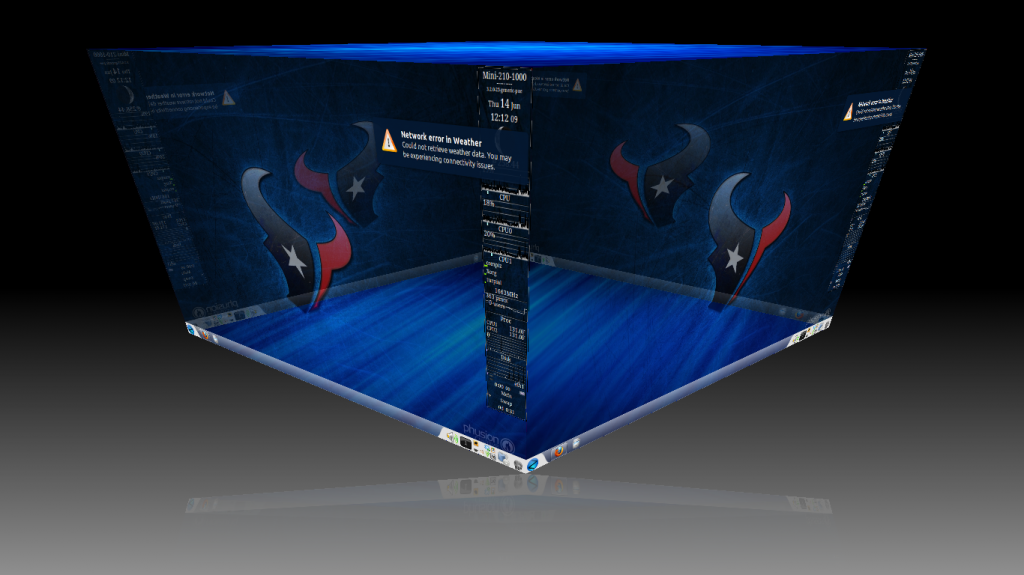

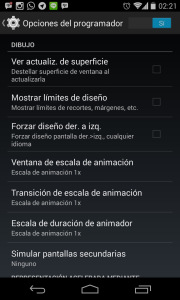

Ahora, dos años después, desde Torrent Freak publican más detalles sobre la estructura interna que utiliza el tracker. Sabemos, por ejemplo, que en la actualidad el sitio funciona sobre 21 máquinas virtuales contratados por todo el mundo y no tienen hardware propio (específicamente servidores). En total todas ellas suman 182 GB de RAM, 94 CPU y 620 GB de espacio, aunque dicen no utilizarlo al completo.

¿Para qué se utilizan estas máquinas virtuales? No todas están destinadas a la misma tarea, como vemos a continuación y además la distribución no es fija. Por ejemplo, y debido al crecimiento reciente de actividad, han tenido que añadir cuatro nuevas máquinas en los dos últimos años. La distribución actual sería la siguiente:

- 8 sirven la página web

- 6 para búsquedas

- 2 para la base de datos

- 1 para torrents

- 1 para estadísticas

- 1 para el proxy

- 1 para balancear la carga

- 1 para control

Como pasan desapercibido

Tal y como explicábamos ya en 2012, la idea de utilizar esta configuración es conseguir hacer más difícil el acceso a las autoridades. Ya no hay una sala de servidores en la que irrumpir, como en 2006, sino que son máquinas dispersas por todo el mundo. Todo el trabajo de éstas pasa por el balanceador de carga, por lo que es imposible saber cuál es el origen del tráfico que se recibe (en otras palabras, el tráfico entre balanceador y máquina virtual va cifrado y de cara al resto del mundo el origen es el propio balanceador).

Lo más curioso de todo es que, por lo que acabamos de explicar, las máquinas virtuales proceden deservicios comerciales de alojamiento en la nube que ni siquiera saben que The Pirate Bay está entre sus clientes. ¿Y si se pierde una máquina virtual? Todo está preparado para tener otra funcionando casi de forma instantánea, por lo que de cara al usuario final no se interrumpiría el servicio. Siendo todavía más «apocalípticos», y en el improbable caso de que las autoridades consiguieran entrar el sistema actual, bastaría con desconectar las máquinas virtuales, mudar su contenido a otro proveedor y apuntar hacia él el balanceador de carga.

¿Significa todo esto que The Pirate Bay está listo para resistir cualquier movimiento de las autoridades? Sí y no. De momento, y con esta configuración de su tracker, han conseguido sobrevivir. Sin embargo, dentro de la cadena hay algunos servicios más frágiles, como los dominios (no será la primera vez que les suspenden alguno). Eso sí, en el caso de que vuelvan a perder su dirección, tienen preparadas decenas de ellas para actuar como alternativas. Con todo esto, no se pueden decir que los chicos de TPB no estén preparados para la que les pueda caer.